Vielfach auch weil auch noch sehr viele User den HP ProLiant N40L oder N54L MicroServer nutzen, habe ich mich noch mal entschlossen mir das Thema Spectre und Meltdown anzuschauen.

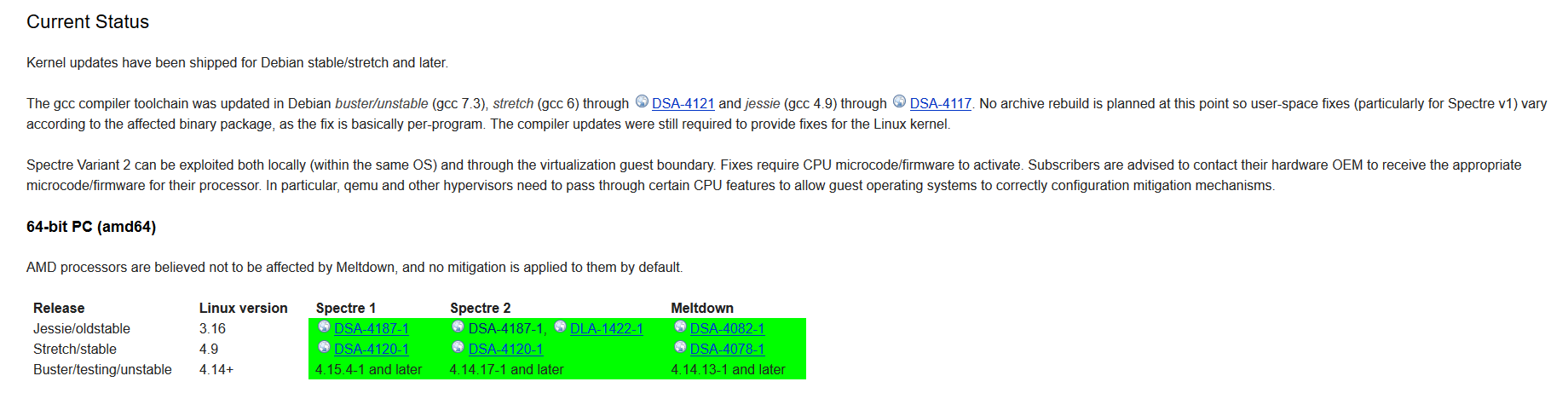

Scheinar((Hier eine Übersicht in der Erklärt wird welche Fixes hinsichtlich amd64 angeboten werden https://wiki.debian.org/DebianSecurity/SpectreMeltdown)) ist das Thema für Leute die Openmediavault in der Version 4 nutzen, gefixt worden, da im Unterbau eben eben Stretch (Debian 9.x Stretch basiert) basiert unter der Haube ist. Dieser Fix gilt auch nur für amd64, welches wir mit dem HP ProLiant N40L oder N54L eben nutzen. Wie man schwerlich in dem Screenshot erkennen kann wurde dies auch für Openmediavault 3 gleich mitgefixt.

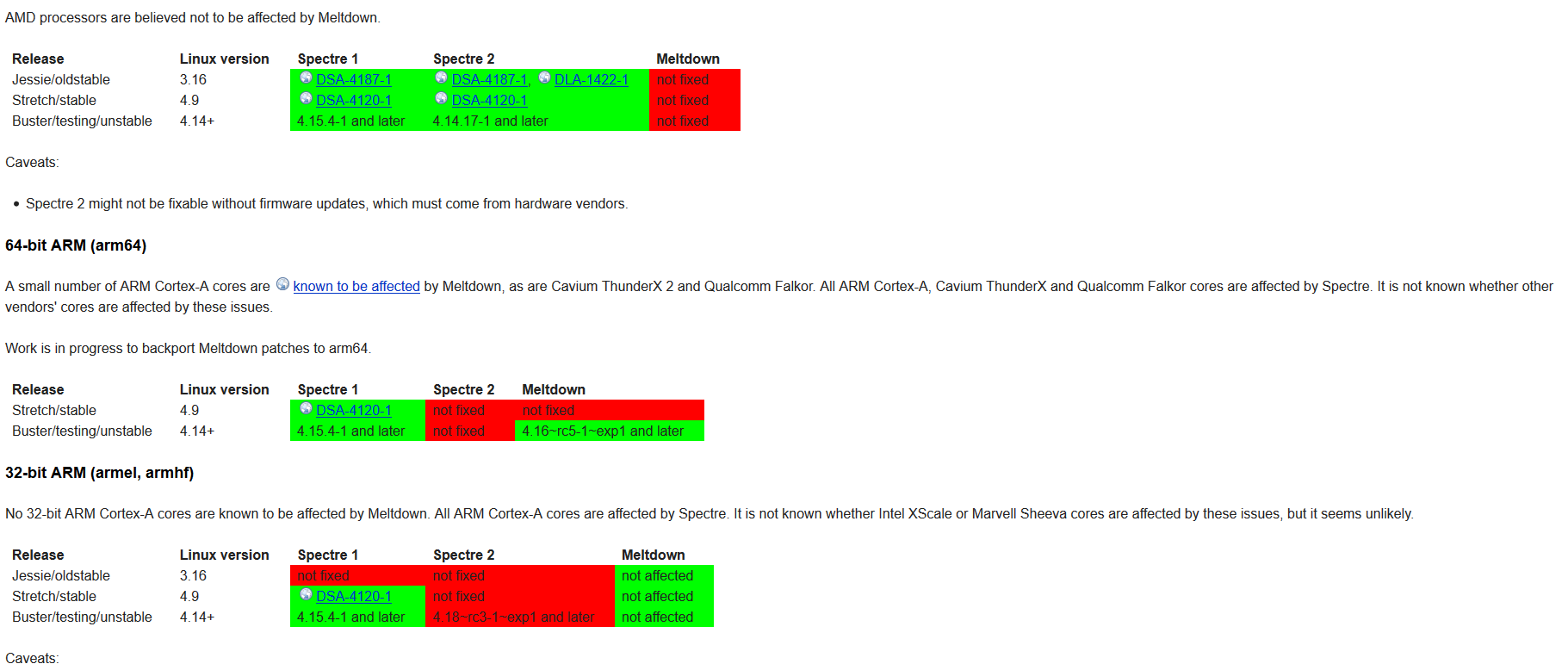

Anders sieht es für andere Hardwarelösungen aus:

Checking status

In stretch-backports, buster und sid gibt es ein Paket spectre-meltdown-checker, mit dessen Hilfe der Schwachstellenstatus ermittelt werden kann.

sudo apt install -t stretch-backports spectre-meltdown-checker sudo spectre-meltdown-checker

Darüber hinaus sind Strategien zur Abschwächung der Kernelebene im Benutzerbereich im Verzeichnis / sys / devices / system / cpu / vulnerabilities / sichtbar. Dies ist zum Beispiel die Ausgabe nach einem erfolgreichen Kernel-Update in Debian-Stretch:

$ grep . /sys/devices/system/cpu/vulnerabilities/* /sys/devices/system/cpu/vulnerabilities/meltdown:Mitigation: PTI /sys/devices/system/cpu/vulnerabilities/spectre_v1:Mitigation: __user pointer sanitization /sys/devices/system/cpu/vulnerabilities/spectre_v2:Mitigation: Full generic retpoline

Neueste Kommentare