Vielfach nutzt man eben noch Windows als klassisches Arbeitsmittel und Umgebung. Innerhalb des Homeoffice bin ich auf 2 meiner 3 Laptops auf Linux umgestiegen. Die Last die immer noch unter Windows 10 erzeugt wird, ist eigentlich unfassbar, die Lüfter rotieren bei ganz einfachen Aufgaben. Temperaturen auch bei recht üblichen Operationen bei 70 – 80 Grad auf dem Laptop.

In derselben Zeit und mit Linux habe ich mehrheitlich bei vielen Operationen maximal Temperaturwerte von 50 Grad und nur minimale Auslastung der Kerne.

Für mich war ein effektives Arbeiten mit meinen Laptops schlichtweg unter Windows nicht mehr möglich. Abhilfe und nach vielem Testen von diversen Distributionen hat mir Manjaro Linux gebracht. Auf meinem Core i7 Lenovo (Thinkpad E590) läuft die KDE Plasma Edition.

Tools

Penetration Testing

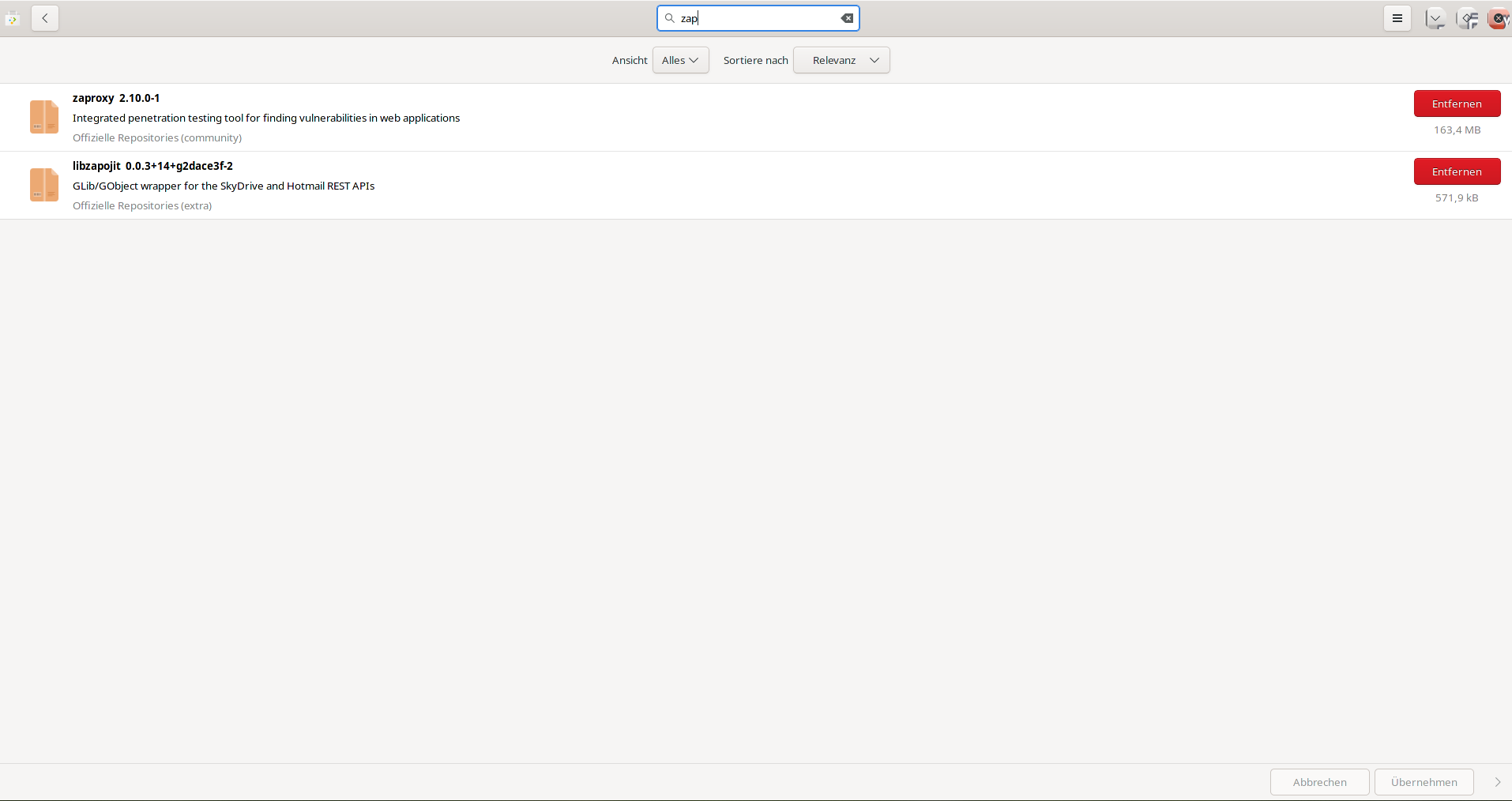

Wer eine reine Instanz für Webtesting nutzten, will, sollte sich OWASP ZAP anschauen. Wer aber andere Projekte absolvieren muss, braucht anderes Tooling. Ein allgemeines Problem, was man aber sehr entspannt lösen kann.

OWASP ZAP wird sozusagen als Tool mitgeliefert, und macht seinen Job in Manjaro auch richtig gut. Ressourcen und Auslastung sind sparsamer als unter Windows.

Manjaro bietet hier mehrere Möglichkeiten, um OWASP Zap zu installieren.

Die einfachste Lösung ist unter Manjaro und den Suchbefehl”zaproxy” Owasp Zap zu installieren. Die aktuellste Version wird entsprechend installiert.

Natürlich bieten auch Snpacraft und Flatpak entsprechende Pakete an, und man kann hier nach Wunsch die beste Lösung für sich entsprechend installieren. Ich selbst würde aber über die integrierte Repro Verwaltung Owasp Zap installieren.

Natürlich reicht Owasp Zap natürlich nicht, wenn man umfangreiches Penetration Testing absolvieren will. Und hier bietet aber eben Manjaro und Arch natürlich eine umfangreiche Lösung.

Man kann unter anderem Black Arch (Penetration Testing Tool) on top auf Manjaro Linux setzen.

Verwendet zunächst curl, um das Setup-Skript strap.sh von der Blackarch-Website abzurufen:

curl -O https://blackarch.org/strap.sh

Nun müsst ihr dem Skript die Berechtigung zur Ausführung erteilen:

chmod +x strap.sh

Als Nächstes installiert ihr das Blackarch-Repository, indem ihr strap.sh ausführt:

./strap.sh

Nun, da die Blackarch-Repositories installiert sind, können Sie die verschiedenen Softwarekategorien darin mit Pacman auflisten:

pacman -Sg | grep blackarch

Ihr könnt auch alle Pakete einer bestimmten Kategorie mit anzeigen:

pacman -Sgg | grep blackarch-wireless

Neueste Kommentare